Okta(シングルサインオン認証)連携

👨💼 ご利用可能な権限

採用担当権限(フロー限定権限はご利用いただけません)

Oktaを利用したシングルサインオンを設定することで、HITO-LinkのID・パスワード不要で、HITO-Linkにログインできるようになります。

1. Oktaの設定をする

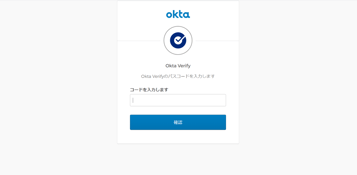

1.Oktaに管理者権限のアカウントでログインする

⚠️ 注意

ユーザーの設定によっては二要素認証が必要です。

2.「管理者」をクリックする

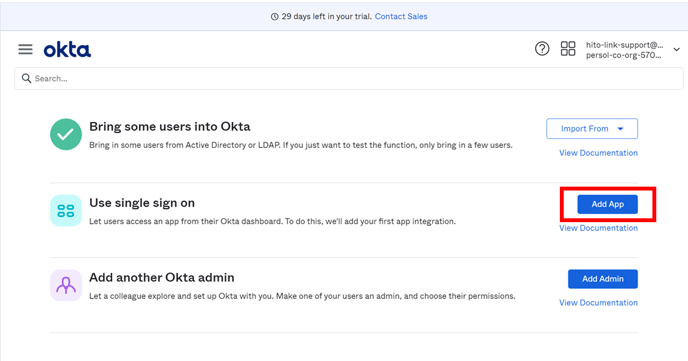

3.Use single sign onの「Add App」を選ぶ

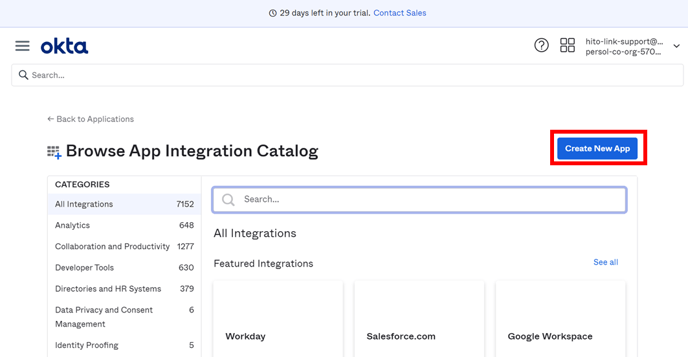

4.「Create New App」をクリック

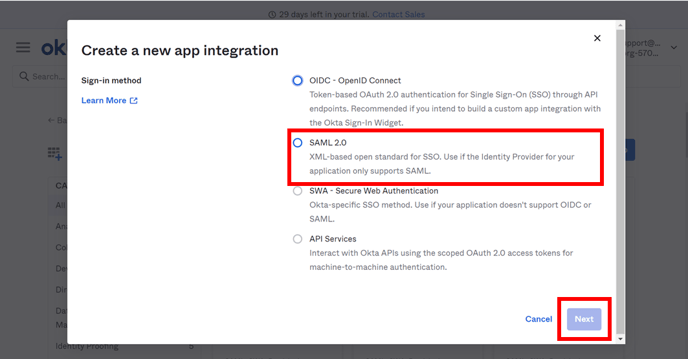

5.「SAML2.0」を選択し、「Next」をクリックする

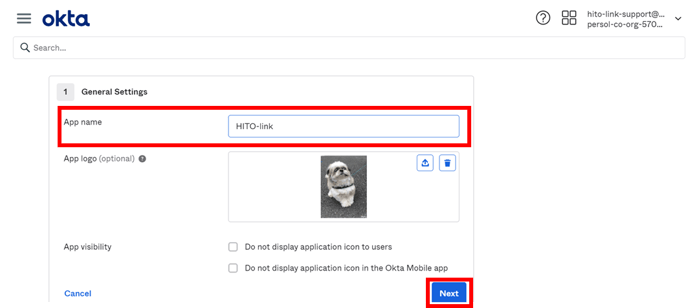

6.設定画面が開くので、「App name」に任意の名前を設定し、「Next」をクリックする

「App logo」「App visibility」は任意に設定してください。

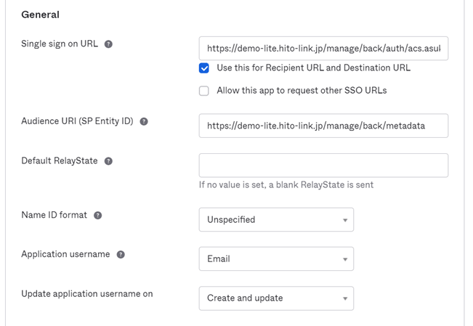

7.「Configure SAML」の画面にて以下の内容を登録する

| Single sign on URL |

https://ats-manage-backend.hito-link.jp/login/saml2/sso/{各企業アカウント名} |

| Audience URI(SP Entity ID) |

https://ats-manage-backend.hito-link.jp/saml2/metadata/{各企業アカウント名} |

| Default RelayState | 空欄 (デフォルト) |

| Name ID format | Unspecified(デフォルト) |

| Application username | |

| Update application username on | Create And update(デフォルト) |

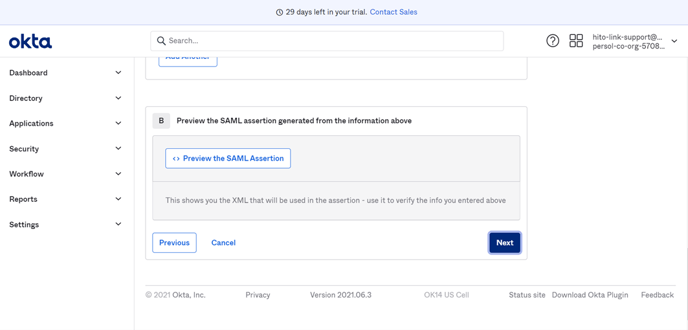

8.「Next」をクリック

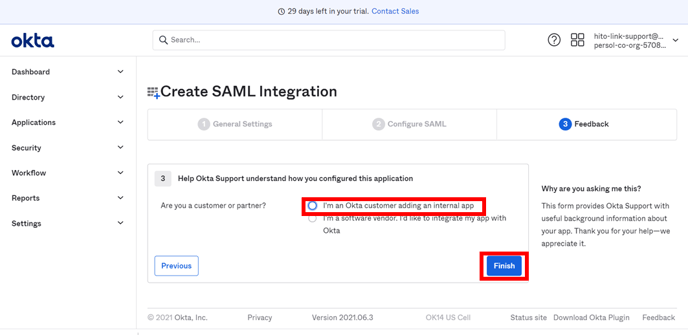

9.「I’m an Okta customer adding an internal app」を選択して「Finish」をクリック

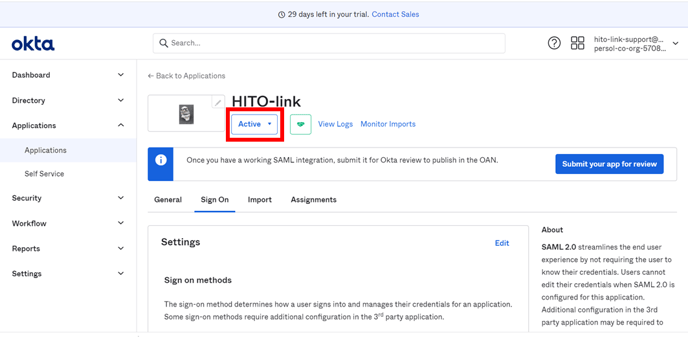

10.Applicationの登録が完了し、赤枠のところが「Active」になっていることを確認する

なっていない場合はActiveに変更してください。

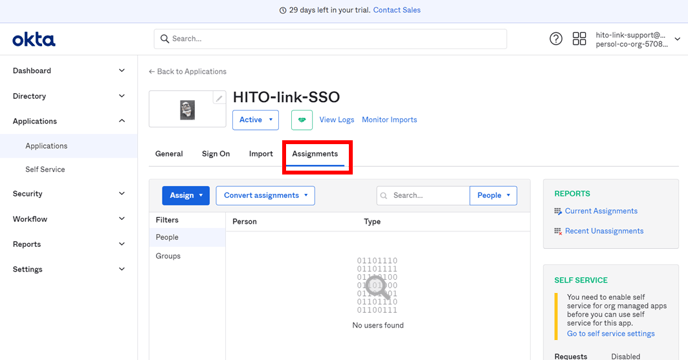

11.「Assignments」でユーザーの登録を実施する

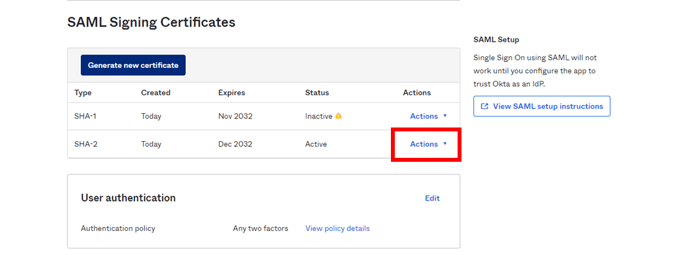

12.再度「Sign ON」のタブを選択し、SAML Signing Certificatesの赤枠にある[View IdP metadata]を選ぶ

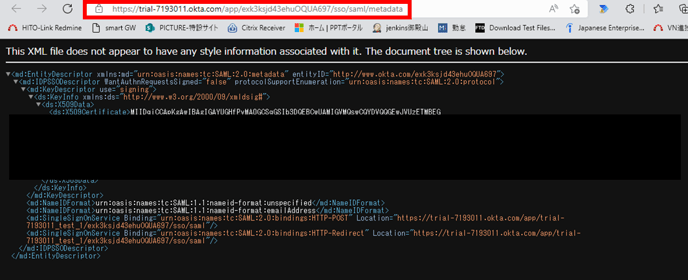

13・表示された画面のURL(赤枠)をコピーし、保管しておいてください

※このあとの手順でHITO-Link画面にURLを登録します

2. HITO-Linkの設定をする

1.HITO-Linkに採用権限でログインする

https://ats-manage.hito-link.jp/login

2.メインメニュー>設定>サービス連携 をひらきます。

3.「シングルサインオン設定」タブをクリックし、で連携サービス「Okta」を選択し、フェデレーションメタデータURLに先ほどの手順でコピーしたURLを張り付けて、〔上記の内容で登録〕をクリックする

🔍 ヒント

シングルサインオンでのログインを必須としたい場合は「シングルサインオン必須」にチェックを入れてください。

アカウント単位で必須ではなくすることも可能です。

▼関連コンテンツ

3. アカウント登録する

HITO-Linkのアカウント登録画面にて、以下どちらかのパターンでシングルサインオンでログインしたいアカウントを作成する

パターン①:Oktaに登録しているアドレスと同じアドレスをHITO-linkで使う場合

メールアドレスに、Oktaに登録されているアカウントと同じメールアドレスを登録する

パターン②:Oktaに登録しているアドレスとは別のアドレスをHITO-linkで使う場合

Oktaで使ってるアドレスをシングルサインオン認証ID欄に登録

シングルサインオン必須を無償化

シングルサインオンを必須としない場合はチェックを付けてください。

⚠️ 注意

シングルログアウトについては未対応となります。

ログアウト時はHITO-linkリクルーティングとOktaそれぞれでログアウトしてもらう必要があります。