EntraID(シングルサインオン認証)連携手順

EntraID(旧AzureAD)でシングルサインオン認証設定を行うことで、HITO-LinkのID・パスワード不要で、HITO-Linkにログインできるようになります。

🔍 ヒント

この設定ご利用にあたっては、事前にMicrosoftAzure側での設定が必要となります。自社のシステム管理者(情報システム部門等)に、この記事を共有し、設定をご依頼ください。

👨💼 ご利用可能な権限

採用担当権限(タイプ限定権限はご利用いただけません)

1.MicrosoftAzure管理担当者・対応事項

以下設定は、MicrosoftAzure管理者権限をお持ちの方が実施してください。

◆MicrosoftAzureでの事前設定

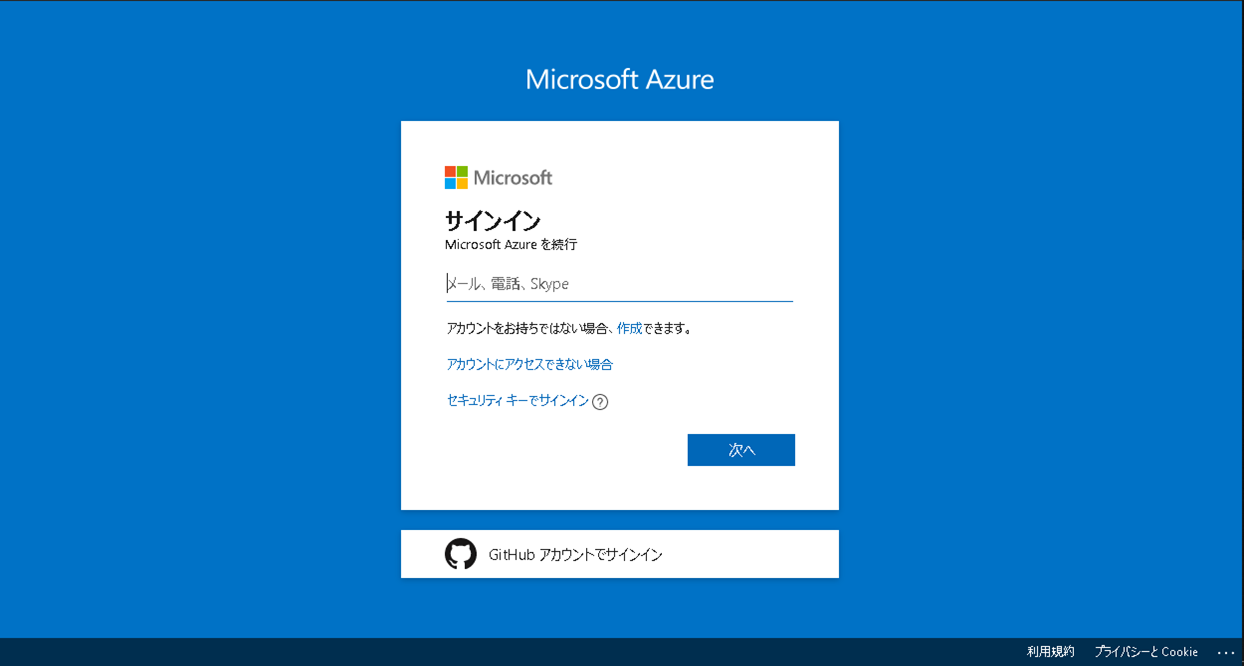

- MicrosoftAzureにアクセスし、ログインID・パスワードを入力しサインインします。

https://portal.azure.com/

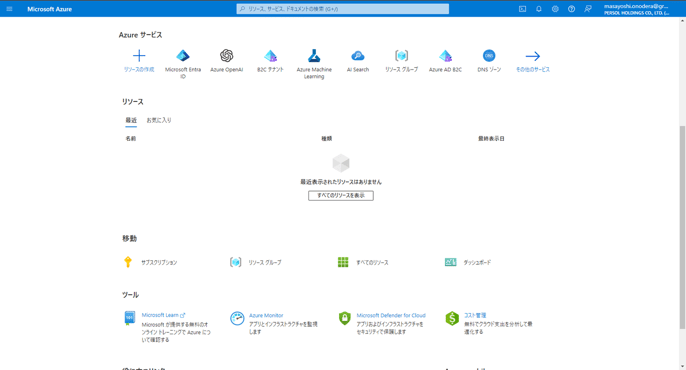

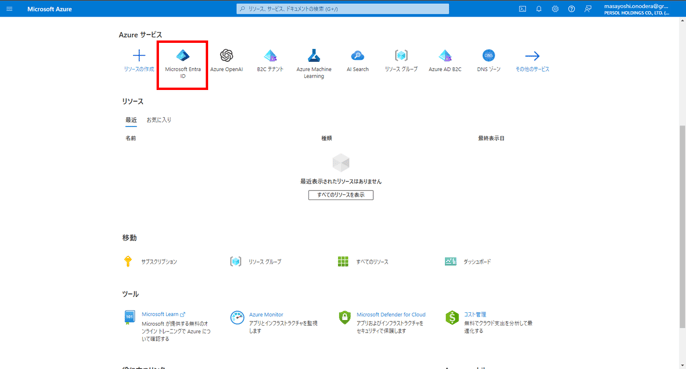

- 「Azureサービス」の「Microsoft EntraID」を選択します。

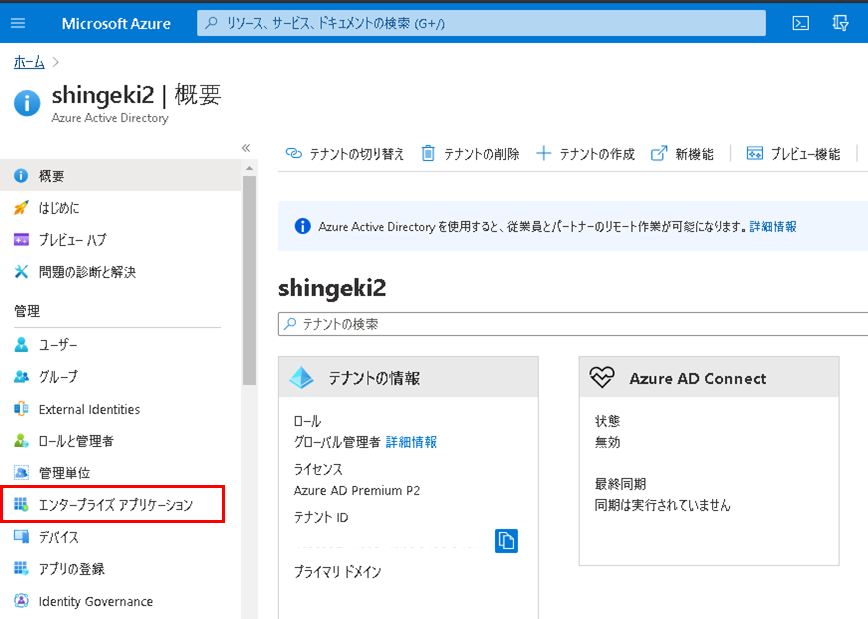

- 管理欄の「エンタープライズアプリケーション」を選択します。

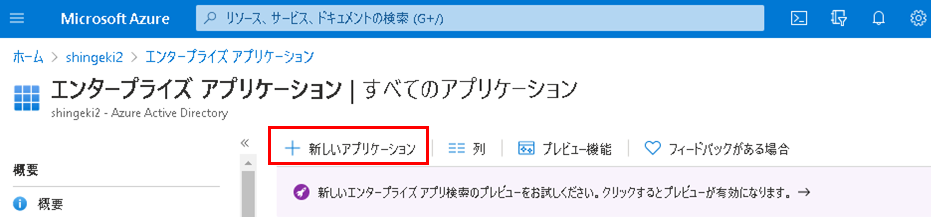

- 「新しいアプリケーション」を選択します。

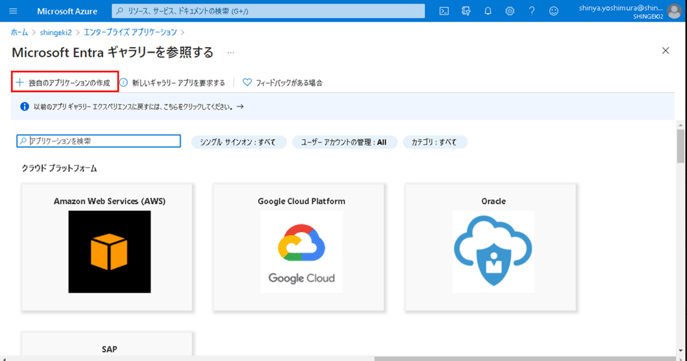

- 「独自のアプリケーションの作成」を選択します。

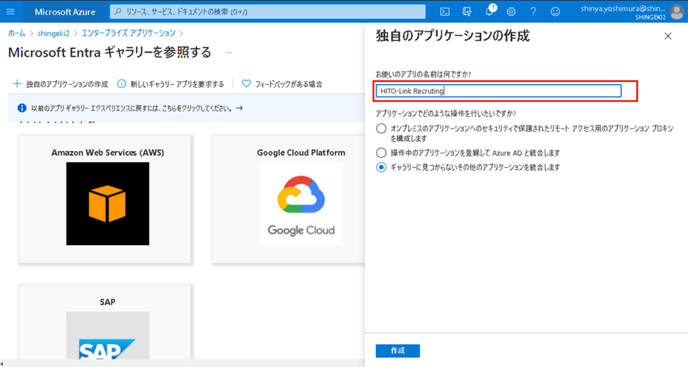

- アプリ名を入力し、作成をクリックします。

※HITO-Link Recruitingとわかる名前を設定ください。

アプリ名を日本語にした場合、エラーとなる場合がございますのでご注意ください。

※HITO-Link一括管理/新卒採用のどちらもご利用の場合は、環境毎に設定必要です。

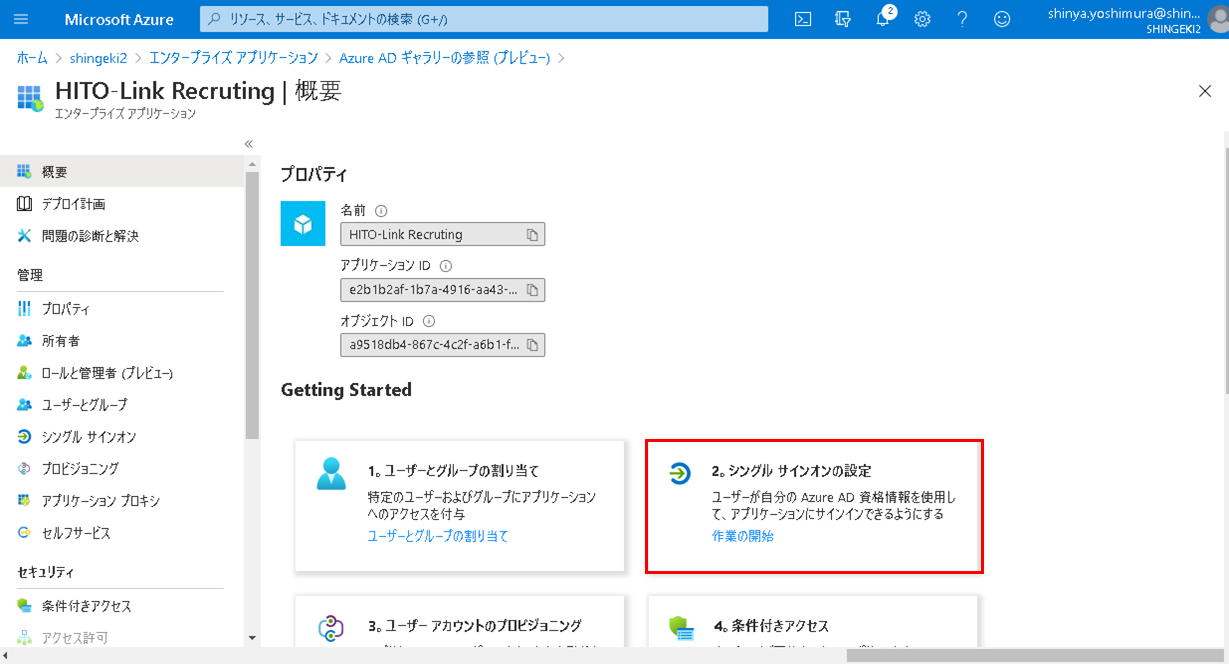

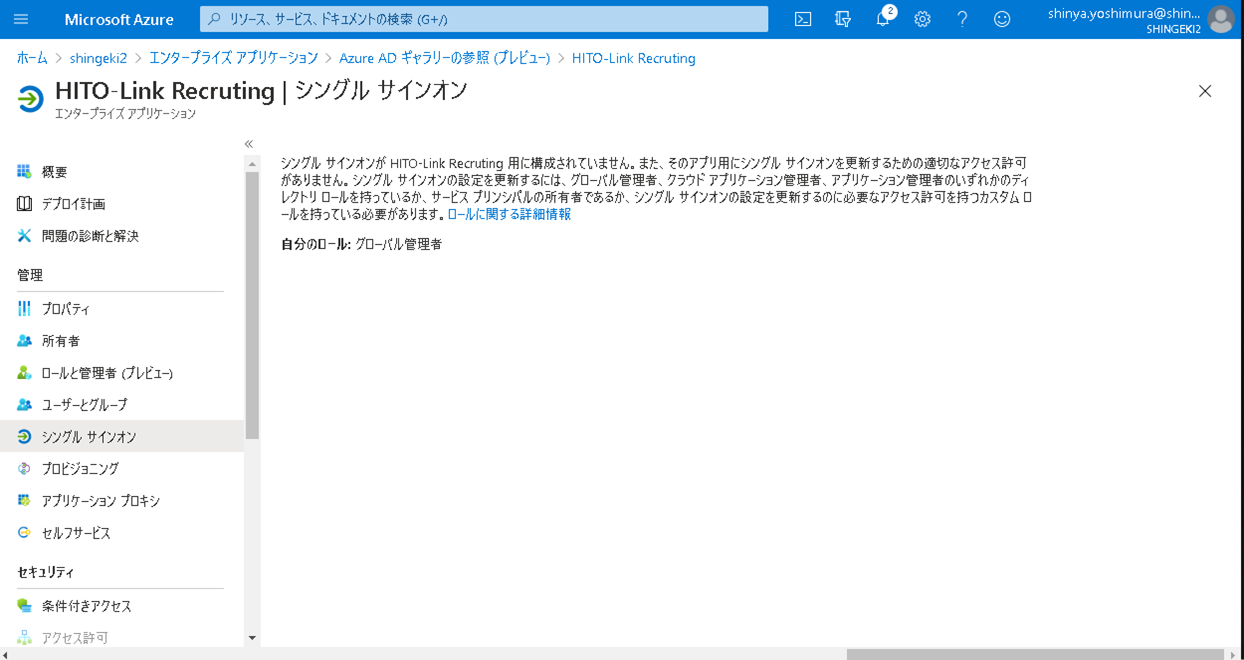

- 「シングルサインオンの設定」をクリックします。

- 以下の画面が表示された場合、数分待ちます。

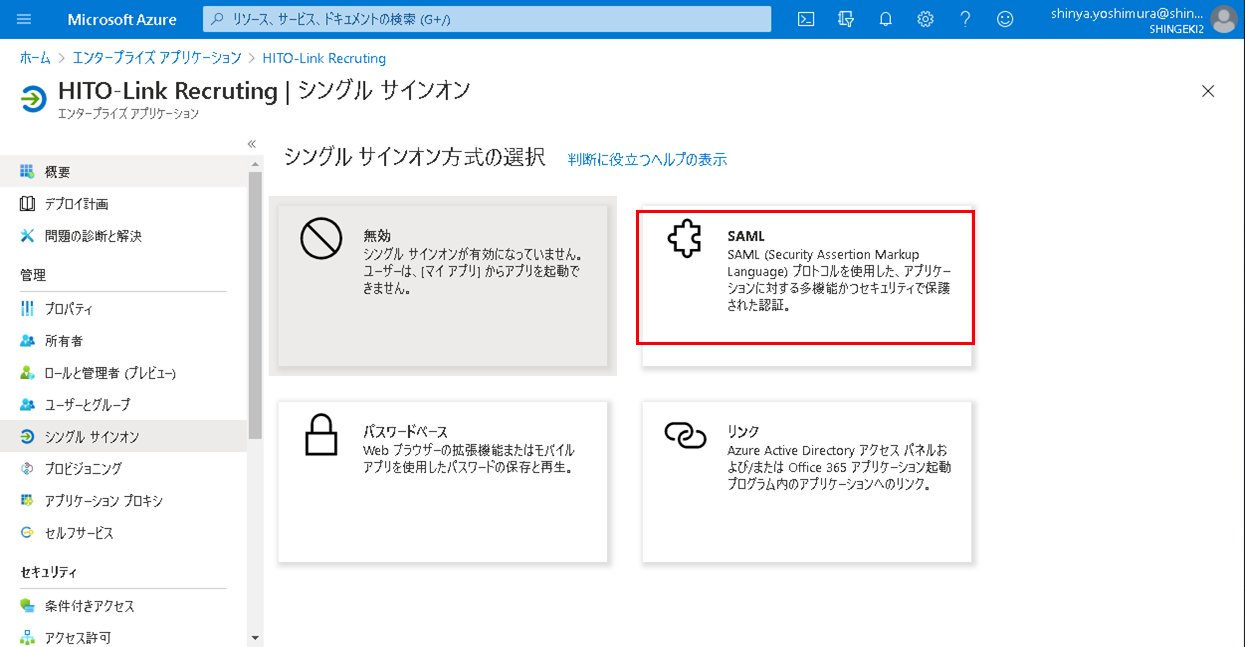

- 再度、シングルサインオン設定を表示し、「SAML」を選択します。

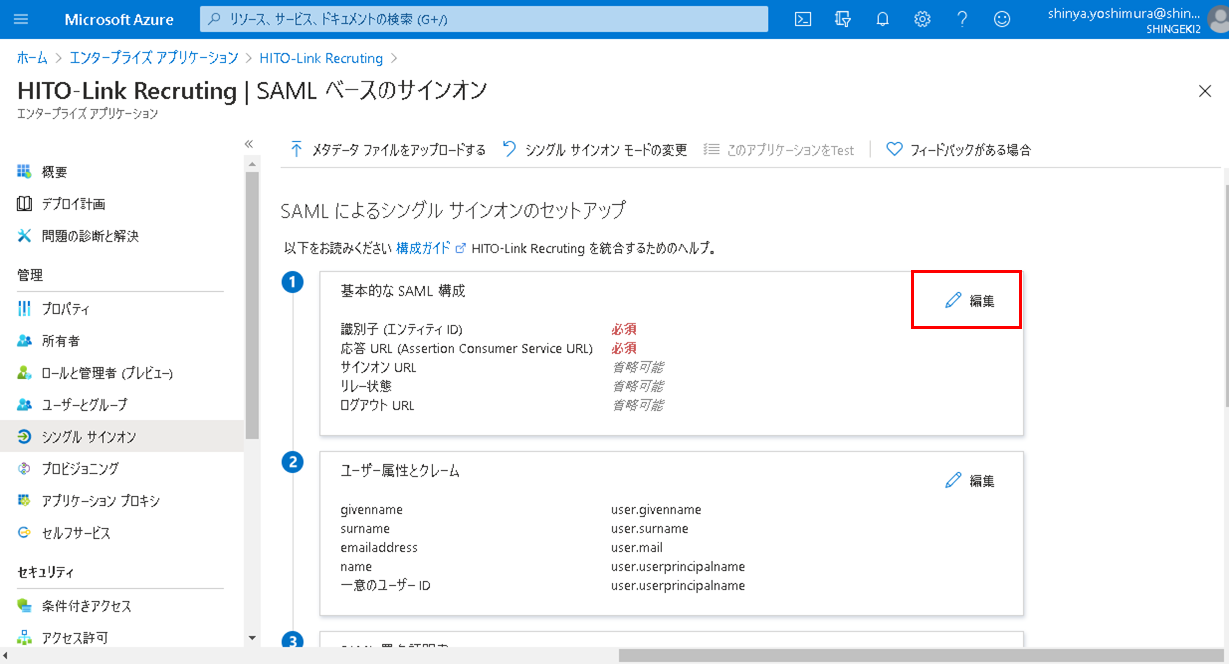

- 「基本的なSAML構成」欄の「編集」をクリックします。

- 「識別子(エンティティ)」「応答URL」「ログアウトURL」欄に以下URLを入力します。

※XXXXXには御社の環境URLが入ります。

・識別子(エンティティID)

https://ats-manage-backend.hito-link.jp/saml2/metadata/XXXXX

・応答URL(ACS)

https://ats-manage-backend.hito-link.jp/login/saml2/sso/XXXXX

・ログアウトURL

空欄

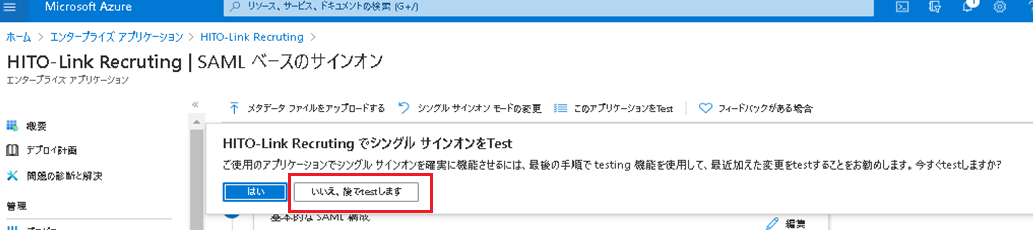

- シングルサインオンをTestは「いいえ」を選択します。

🔎 ヒント

HITO-Linkとのシングルサインオン認証は、メールアドレスもしくはシングルサインオン認証ID(user principal name)のいずれかにて可能です。

HITO-Linkとメールアドレスで紐づけを行いたい場合は以下、①②を追加で実施してください。

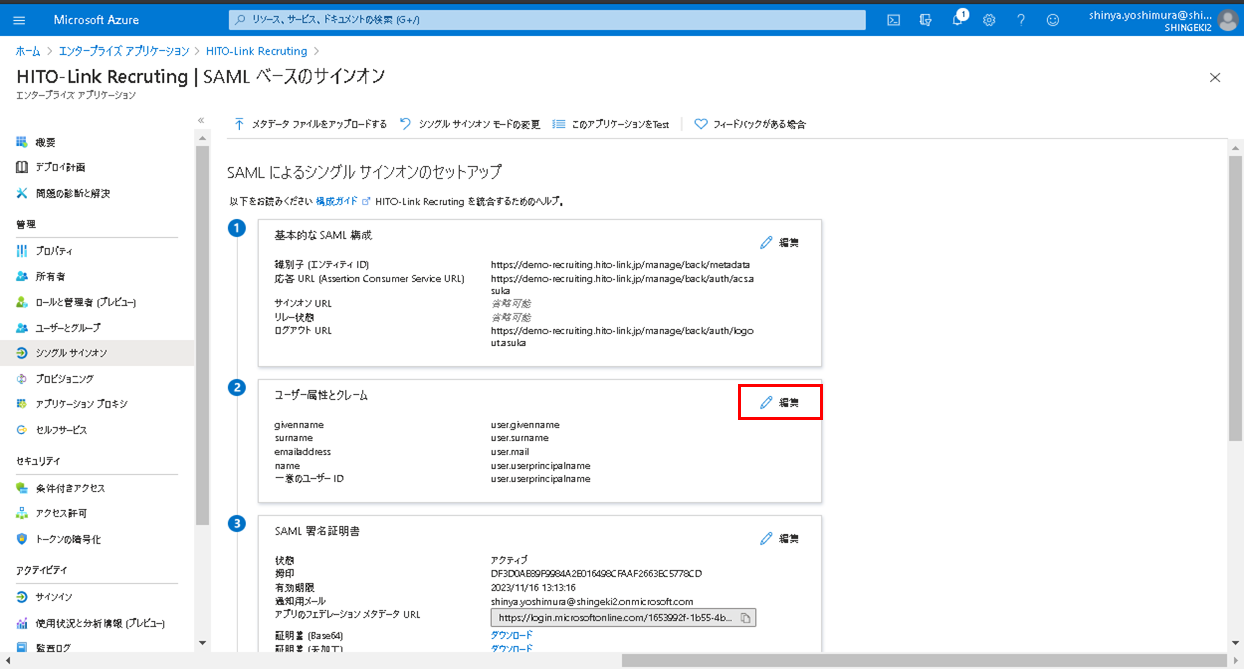

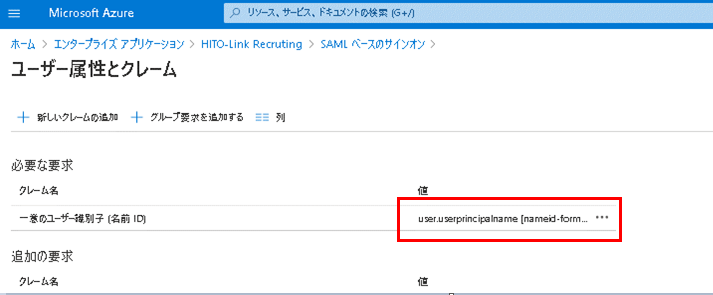

1.「ユーザー属性とクレーム」欄の「編集」をクリックします。

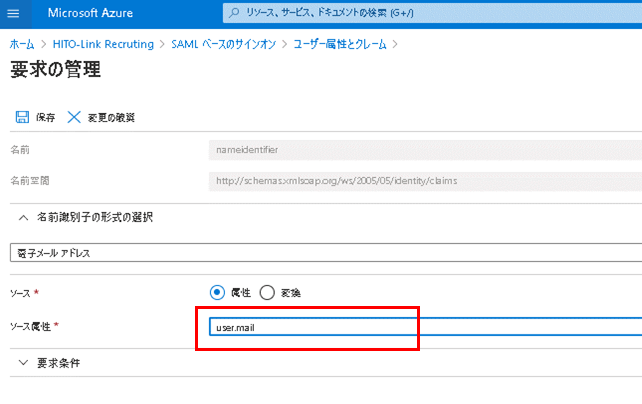

2.一意のユーザーの識別子を [user.mail]に変更します。

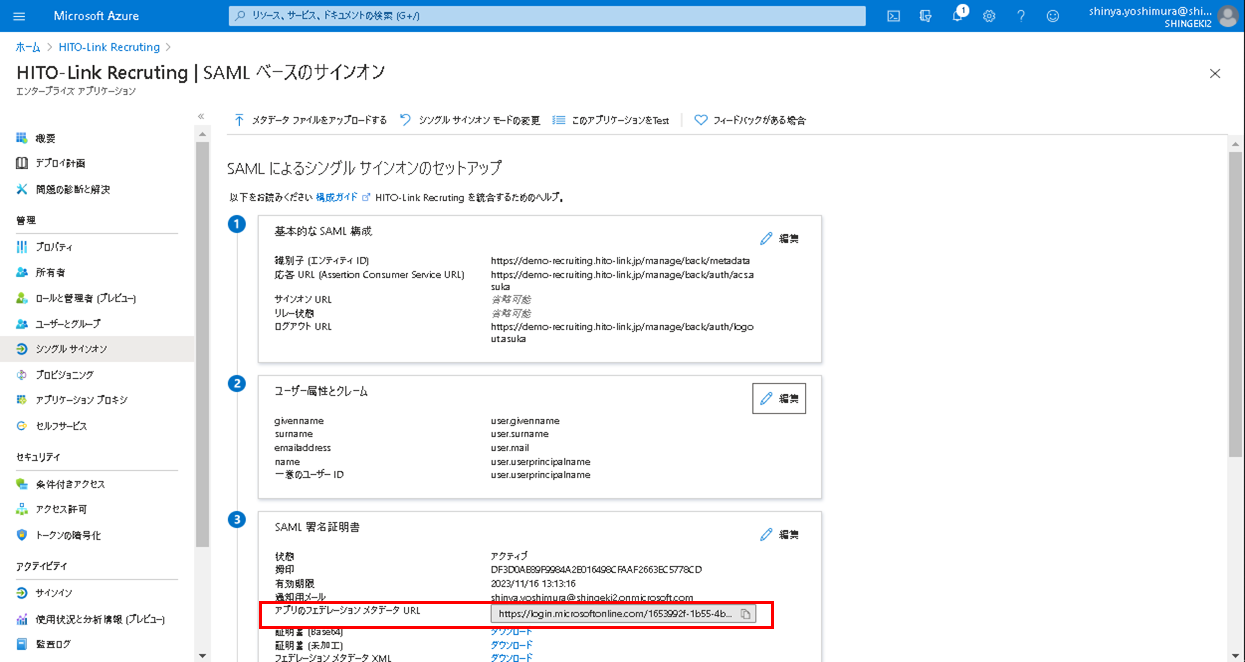

13.「SAML署名証明書」内の「アプリのフェデレーションメタデータURL」をコピーし、メモ帳等に控えておき、HITO-Link・採用担当権限をお持ちの方へ共有ください。

(採用ご担当者にて、HITO-Linkマスタ管理画面での設定で必要となります。)

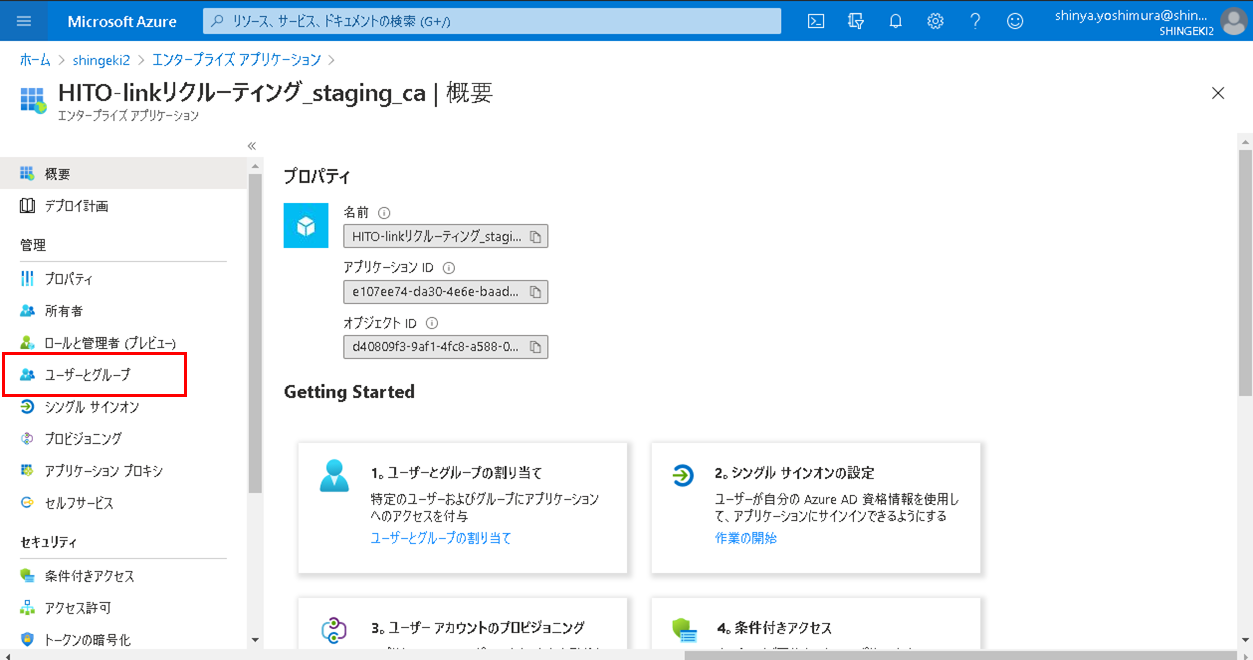

14.ユーザーとグループを選択します。

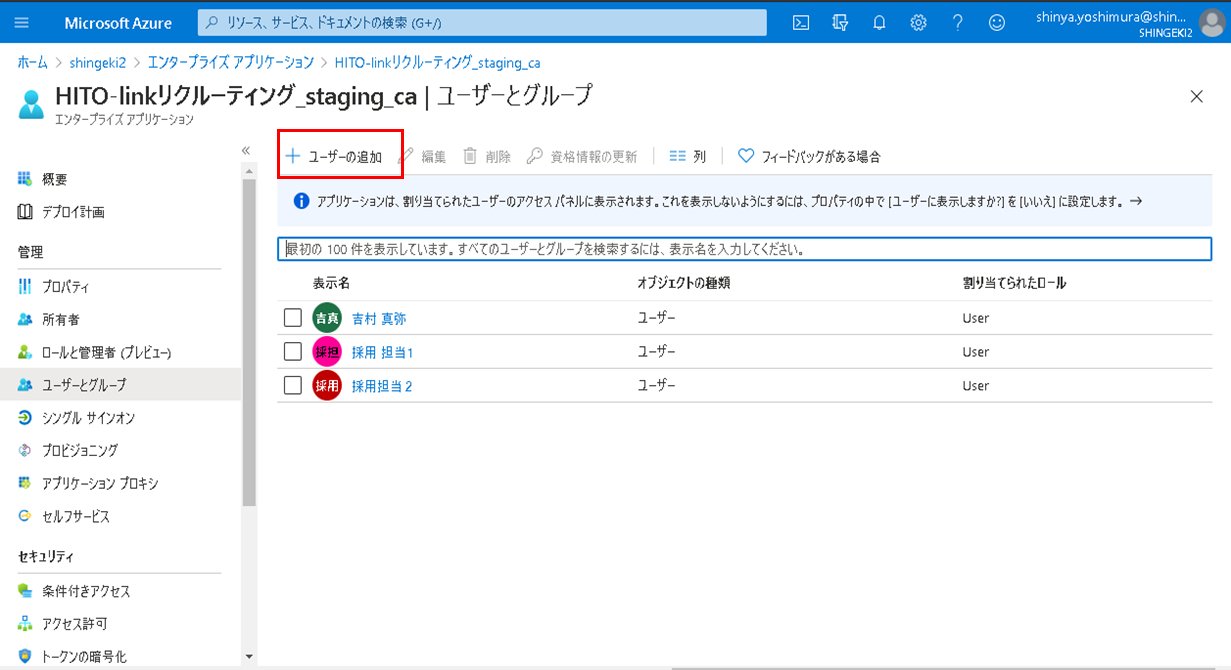

15.ユーザーの追加を選択します。

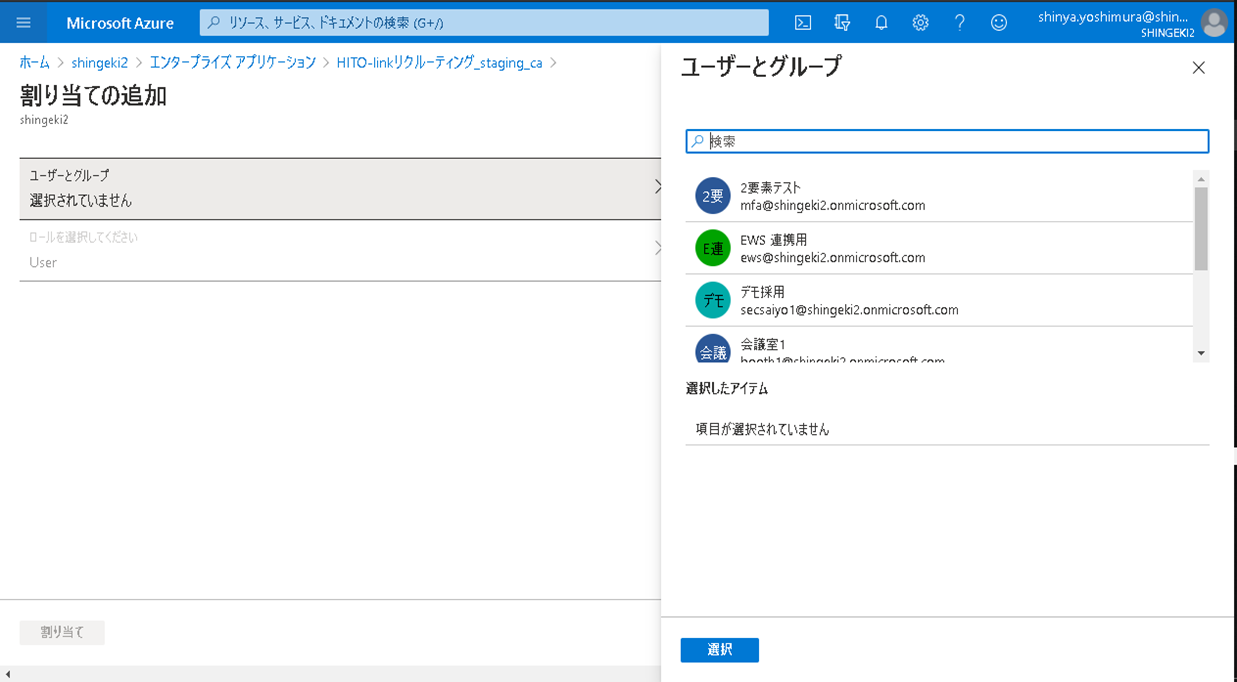

16.割り当てたいユーザー・ロールを選択して追加します。

17.ユーザー毎のシングルサインオン認証情報をHITO-Link採用担当者へ共有ください。

<メールアドレスで紐づける場合>

採用担当者へ社員メールアドレスで、シングルサイン認証を実施する旨を共有ください。

<シングルサインオン認証IDで紐づける場合>

以下手順で、Mircosoft Azureにてシングルサインオン認証IDを確認し、HITO-Link採用担当者へ共有ください。

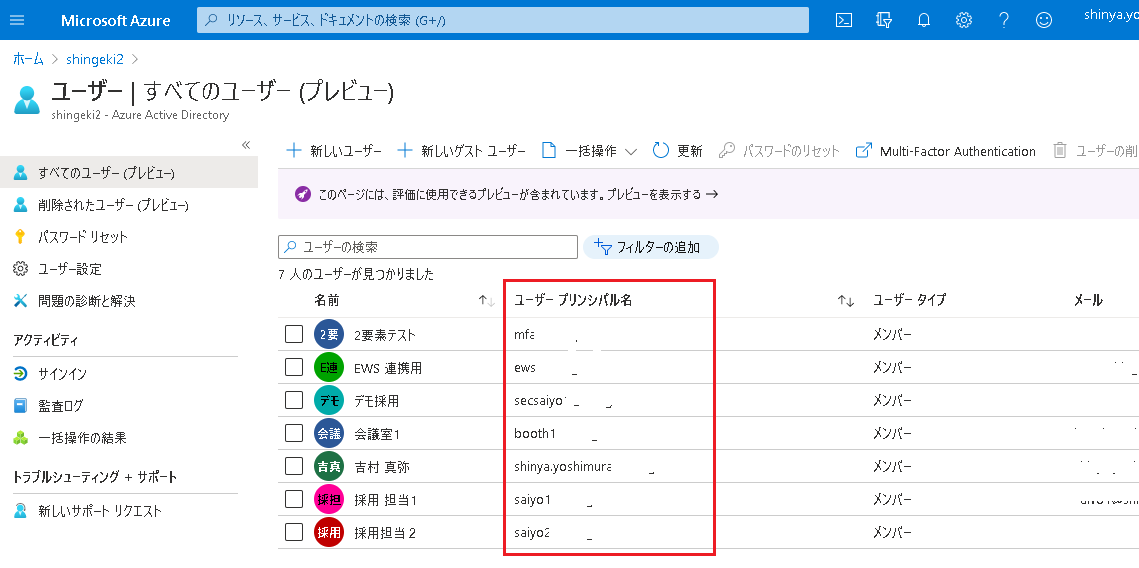

①ユーザーを選択します。

②ユーザープリンシパル名が、シングルサインオンIDです。

社員名とユーザープリンシパル名を、HITO-Link採用担当者へ共有ください。

2.HITO-Link採用担当者・対応事項

以下設定は、Mircosoft Azure側の設定完了後、HITO-Linkの採用担当権限をお持ちの方が実施してください。

2-1.サービス連携設定

- HITO-Linkにログインし、メインメニュー>設定>サービス連携 をひらきます。

- 「シングルサインオン設定」欄にて、連携サービスを「AzureAD」を選択します。

- 「フェデレーションメタデータURL」欄に、Mircosoft Azure管理者より共有のアプリのフェデレーションメタデータURLを貼り付けます。

※上記手順13参照ください。 - 〔上記の内容で登録〕をクリックします。

🔍 ヒント

シングルサインオンでのログインを必須としたい場合は「シングルサインオン必須」にチェックを入れてください。

アカウント単位で必須ではなくすることも可能です。

▼関連コンテンツ

5.ログイン画面にシングルサインオンボタンが表示されます。

2-2.HITO-Linkのアカウント設定

<メールアドレスで紐づける場合>

追加設定が必要な登録はありません。

<シングルサインオン認証IDでの紐づけの場合>

- Mircosoft Azure管理担当者より、EntraIDのユーザープリンシパル名(社員毎に異なります)を共有してもらうようお願いします。※上記手順17参照ください。

- HITO-Linkメインメニュー>設定>アカウント一覧にて、設定したいアカウントを検索し、アカウントIDをクリックします。

- アカウント登録画面にて、「シングルサインオン認証ID」欄にユーザープリンシパル名の値を入力し、〔上記の内容で登録〕をクリック

シングルサインオン必須を無償化

シングルサインオンを必須としない場合はチェックを付けてください。